DDoS hücumlarının qarşısını almaq hər bir təşkilat üçün yalnız texniki məsələ deyil bu, biznesin davamlılığı və etibarlılığı məsələsidir. Son illərdə volumetrik və çoxvəzifəli (multi-vector) DDoS hücumları həm bant genişliyini, həm də paket/sessiya sürətini hədəf alaraq infrastrukturda rekord səviyyədə yüklənməyə səbəb olmuşdur; 2025-də qeydə alınan ən böyük hücumlar terabit/saniyə sinifinə keçərək müdafiə modelini yenidən nəzərdən keçirməyi tələb edir.

BakuTime.com bu məqalədə DDoS hücumlarının qarşısını almaq üçün 10 ixtisaslaşmış üsulu dərindən analiz edib, hər bir metodun necə işləyişi, tətbiq prinsipləri, üstünlükləri və məhdudiyyətlərini izah edir və təhlükəsizlik komandaları üçün praktik seçim sxemini təqdim edir. Məqsədimiz oxucunu sahənin texniki alt təbəqələri ilə təmin etməkdir həm şəbəkə/operator, həm infrastruktur/DevOps, həm də tətbiq təhlükəsizliyi (AppSec) mütəxəssisləri üçün.

Anycast + CDN: DDoS hücumlarının qarşısını almaq üçün qlobal kənar şəbəkə

Anycast ünvanlama ilə trafik bir neçə coğrafi nöqtəyə (edge POP) yönəlir; CDN üzərindəki edge node-lar hücum trafiğini paylayaraq lokal şəkildə sovurur və normal istifadəçi trafikini saxlayır. Bu yanaşma volumetrik hücumların təsirini paylayır və single-point-of-failure riskini azaldır.

- Tətbiq prinsipi: DNS/route səviyyəsində Anycast reklamı və CDN-based rate-limit / edge filtering qaydaları tətbiq olunur. Tətbiq qatında isə WAF və bot-management ilə birləşdirilir.

- Üstünlüklər: Miqyaslana bilir, gecikməni minimal saxlayır, qlobal telemetriya ilə sürətli reaksiya.

- Məhdudiyyətlər: CDN/Anycast tərtibatı bütün xidmətləri qoruya bilməz (məs. xüsusi TCP/UDP tətbiqləri), və üzv təşkilat üçün vendor-asılılığı yarada bilər.

Bulud əsaslı scrubbing (scrubbing centers): DDoS hücumlarının qarşısını almaq üçün trafik təmizlənməsi

Hücum aşkarlandıqda zərərli trafik bulud scrubbing mərkəzlərinə yönləndirilir; burada paket səviyyəsində düstur və filtrləmə ilə normativ trafik ayrılır və “təmiz” trafik hədəf serverə geri ötürülür. Bu modelə həm daimi, həm də on-demand (peering/remote redirect) xidmətlər daxildir.

- Tətbiq prinsipi: BGP reroute, GRE/IP tunneling və ya HTTP reverse proxy vasitəsilə trafik yönləndirilir. Avtomatlaşdırma və runbook-lar (DRT — DDoS Response Team) vacibdir.

- Üstünlüklər: Nöyük volumetrləri udmaq imkanı; kompleks, çoxvektorlu hücumları effektiv süzmək.

- Məhdudiyyətlər: Əlavə maliyyət; latency artımı potensialı; bəzi gecikməyə həssas tətbiqlər üçün uyğun olmaya bilər.

Sürət məhdudlaşdırma və TCP sərtləşdirmə: DDoS hücumlarının qarşısını almaq üçün sessiya idarəetməsi

Rate limiting (xüsusən per-IP, per-endpoint), SYN cookies, TCP backlog tənzimləmələri və connection throttling tətbiq edərək resursların tükənməsi qarşısı alınır. Bu üsul SYN/ACK flood və HTTP-flood kimi əlaqə-sessiya əsaslı hücumları zəiflədə bilər.

- Tətbiq prinsipi: Kernel və load balancer konfiqurasiyası (nf_conntrack, tcp_max_syn_backlog, SYN cookies), application gateway və API gateway səviyyəsində token-based rate limitlər tətbiq edilir.

- Üstünlüklər: Sürətli tətbiq olunur, infrastruktur daxilində xərci nisbətən aşağıdır.

- Məhdudiyyətlər: Düzgün təyin edilməzsə, yanlış pozitivlər (false positives) normal istifadəçilərin bloklanmasına səbəb ola bilər; volumetrik hücumlara təkbaşına yetməyə bilər.

Veb Tətbiq Firewall (WAF) və tətbiq qatlı qaydalar: DDoS hücumlarının qarşısını almaq üçün protokol səviyyəsi qorunması

WAF HTTP/HTTPS trafiğini analiz edir, signature- və behavioral-based qaydalarla layer-7 hücumlarını bloklayır (HTTP floods, slow-loris, malicious payloads). WAF-lar tez-tez avtomatik qayda yaradan modul və bot-identifikasiya funksiyasına malikdir.

- Tətbiq prinsipi: QoS/priority qaydaları, CAPTCHA/JS challenge, cookie-challenge və API token yoxlamaları ilə birgə deploy edilir.

- Üstünlüklər: Tətbiq səviyyəsində incə filtrasiya, OWASP-a uyğunluq ilə sinerji.

- Məhdudiyyətlər: Tətbiq katında şifrələmə (TLS) görünürlüğü üçün TLS termination tələb oluna bilər; mürəkkəb tətbiq lojikasında qayda idarəetməsi çətinləşə bilər.

Davranış anomaliya aşkarlanması & maşın öyrənməsi: DDoS hücumlarının qarşısını almaq üçün adaptiv deteksiya

Normal trafik profilləri (baselines) yaradılır; real-vaxt telemetriya üzərindən statistik və ML-əsaslı alqoritmlər anomaliyaları (req/sec, pps, URI pattern dəyişiklikləri) aşkarlayır və avtomatik mitigasiya tetiklər. NETSCOUT və sənaye hesabatları hücumların daha çox ənənəvi imzadan kənara çıxan davranışlar vasitəsilə gəldiyini göstərir.

- Tətbiq prinsipi: Telemetriya (NetFlow/IPFIX, sFlow), SIEM və SOAR ilə inteqrasiya; feedback döngüsü ilə qayda tənzimlənməsi.

- Üstünlüklər: Sıfır-gün və polimorf hücumlara qarşı adaptivdir, səhv bloklanma riskini azaltmaq üçün kontekstual qərar verir.

- Məhdudiyyətlər: ML modellərinin təlimi üçün keyfiyyətli data tələb olunur; false positives/negatives ilkin dövrdə problem ola bilər.

IP reputasiya, geoblocking və blackholing: DDoS hücumlarının qarşısını almaq üçün filtrasiya siyasətləri

Zərərli IP/ASN siyahılarından istifadə, region-əsas məhdudiyyətlər və RTBH (remotely triggered blackhole filtering) ilə hücum trafiğini şəbəkə səviyyəsində düşürmək. Sinkholing isə botnet C2 domenlərini yönləndirərək əməliyyat imkanını zəiflədir.

- Tətbiq prinsipi: Router/ACL və firewall səviyyəsində siyahılar, koordinasiya üçün threat intel ilə avtomatik yenilənən sistemlər.

- Üstünlüklər: Sürətli reaksiya, resursların qorunması.

- Məhdudiyyətlər: IP-spoofing və dağıdılmış botnetlərdə effektivliyi azalır; collateral damage riski var.

BGP Flowspec və BGP-based yönləndirmə: DDoS hücumlarının qarşısını almaq üçün operator səviyyəli mitigasiya

Flowspec qaydaları ilə ISP-lər müəyyən trafik patternlərini (dst IP/port/packet size etc.) birbaşa şəbəkə səviyyəsində süzə və yönləndirmə qərarları verə bilər. BGP-based mitigasiya beynəlxalq peering və transit operatorları ilə koordinasiyanı tələb edir.

- Tətbiq prinsipi: ISP/peering partner-lərlə əvvəlcədən SLA və runbook-lar; Flowspec policy deployment.

- Üstünlüklər: Şəbəkə səviyyəsində geniş miqyaslı filtrasiya; latency-yə minimal təsir.

- Məhdudiyyətlər: Require operator buy-in; yanlış qaydalar geniş miqyasda xidmət kəsilməsinə səbəb ola bilər.

DNS dayanıqlığı və redundans: DDoS hücumlarının qarşısını almaq üçün adlandırma xidmətinin sərtliyi

Anycast DNS, çoxlu authoritative DNS provayderləri, DNS rate limiting və DNSSEC ilə DNS infrastrukturu hücumlara qarşı davamlı edilir. DNS-ə yönəlmiş hücumlar (NXDOMAIN floods, DNS amplification) üçün xüsusi scrubbing və response-rate limiting tələb olunur.

- Tətbiq prinsipi: Multi-provider DNS, DNS monitoring, port/udp rate-limits və EDNS-based mitigations.

- Üstünlüklər: DNS qırılmasının qarşısını almaqla bütün xidmətlərin əlçatanlığını qorumaq.

- Məhdudiyyətlər: DNSSEC və Anycast qarışıq konfiqurasiyalarda səhvlər yaratmaq riski; amplification hücumlarına qarşı resolver konfiqurasiyası tələb edir.

Arxitektural davamlılıq: yük balanslaşdırma, autoscaling və gradual degradation ilə DDoS hücumlarının qarşısını almaq

Horizontally autoscaling, stateless xidmət dizaynı, circuit breakers, queueing və graceful degradation modelləri hücum zamanı xidmətlərin məntiqi prioritetləşdirilməsinə imkan verir. Bu yanaşma hücumun biznesə vurduğu təsiri minimalizə edir.

- Tətbiq prinsipi: Microservices-oriented arxitektura, rate-limited queues (e.g., message brokers), SLA-based resource prioritization.

- Üstünlüklər: Tətbiq səviyyəsində elastiklik, istifadəçi təcrübəsini qismən qorumaq.

- Məhdudiyyətlər: Autoscaling xərcləri arta bilər; volumetrik şəbəkə tıxanıqlığı zamanı faydasız ola bilər.

ISP əməkdaşlığı və DDoS cavab komandaları (DRT): DDoS hücumlarının qarşısını almaq üçün təşkilati hazırlıq

Ön-əlavə edilmiş SLA/AP-contact, peering ruimbook, DRT ilə 24/7 əlaqə və playbook-lar DDoS hücumu anında koordinasiyanı sürətləndirir; sənaye hesabatları operativ əməkdaşlığın effektini vurğulayır.

- Tətbiq prinsipi: Contractual mitigasiya kanalları, tabletop drills, incident response playbooks.

- Üstünlüklər: Sürətli, mənbə səviyyəsindən müdaxilə; hüquqi/operativ koordinasiya.

- Məhdudiyyətlər: Əvvəlcədən investisiya və idarəetmə; kiçik təşkilatlar üçün mürəkkəb ola bilər.

Bütün metodların xülasəsi: müqayisəli cədvəl

Aşağıdakı cədvəl təqdim olunan 10 DDoS hücumlarının qarşısını almaq üsulunun əsas parametrlərini bir yerdə göstərir (qısa və yığcam dərindən texniki detalları yuxarıdakı bölmələrdə tapa bilərsiniz):

| Metod | Necə işləyir | Tətbiq prinsipi | Üstünlüklər | Məhdudiyyətlər |

|---|---|---|---|---|

| Anycast + CDN | Trafiki global edge-node-lara paylayır | Anycast reklamı, CDN edge filtering | Miqyaslana bilir, latency aşağı | Vendor-asılılığı, xüsusi tətbiqlərdə limit |

| Bulud scrubbing | Trafiki scrubbing mərkəzinə yönləndirir | BGP reroute / tunneling + proxy | Böyük volumetrləri udur | Xərc, latency artımı |

| Rate limiting & TCP sərtləşdirmə | Sessiya və paket limitləri, SYN cookies | Kernel/load balancer konfiqurasiyası | Tez tətbiq, ucuz | False positives, volumetrik limitlər |

| WAF + App qaydaları | Layer-7 filtrasiya və bot-challenges | WAF qaydaları, TLS termination | İncə tətbiq filtrasiya | Şifrələmə görünürlüğü problemi |

| Davranış/ML deteksiya | Baseline və anomaliya aşkarlanması | NetFlow/IPFIX, SIEM inteq. | Zero-day üçün faydalı | Data tələb edir, yanlışlar |

| IP reputasiya & blackholing | Zərərli IP/ASN bloklanır | ACL, RTBH, threat intel | Tez reaksiya | Spoofing, collateral damage |

| BGP Flowspec | Operator səviyyəli flow filtrləri | ISP koordinasiyası, Flowspec | Şəbəkə-ölçülü filtr | Operator buy-in, riskli qaydalar |

| DNS dayanıqlığı | Anycast DNS, multi-provider | DNS redundancy, rate-limit | DNS kəsilməsinin qarşısı | Qarışıq konfiqurasiyalar risk |

| Load balancing & autoscaling | Resurs prioritetləşdirmə, degradation | Autoscale, circuit breakers | UX qoruma, elastiklik | Xərc, şəbəkə tıxanıqlığında az təsir |

| ISP əməkdaşlığı & DRT | Peering/SLA/incident playbook | Contractual SLAs, drills | Sürətli əməli müdaxilə | Əvvəlcədən investisiya tələb edir |

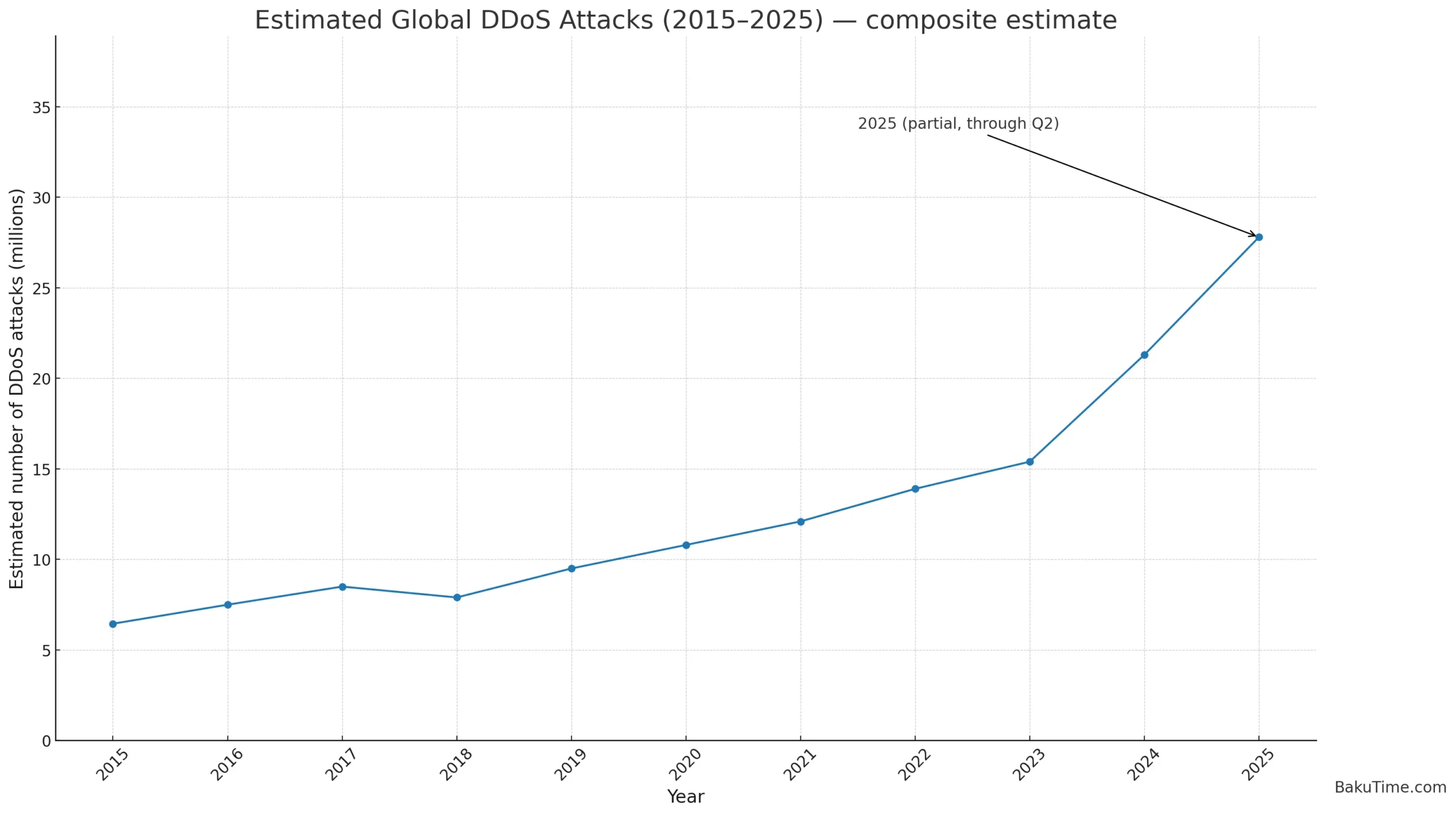

2015-ci ildən 2025-ci ilə qədər dünyada baş verən bütün DDoS hücumlarının qrafikası

Bu qrafik “2015-ci ildən 2025-ci ilə qədər dünyada bütün DDoS hücumlarının qrafikası” müxtəlif sənaye mənbələrindən götürülmüş və aydın şəkildə etiketlənmiş illik qiymətləndirmələr əsasında hazırlanmış tək bir xəttli qrafikadır. 2015–2017 üçün əsas başlanğıc nöqtələrində Arbor/Arbor-ə istinad edən sənaye hesabatlarının (Arbor-ın 2015-2016 dövrü üçün həftəlik təqib göstəricisi və digər arxiv qeydiyyatları) məlumatlarından istifadə olunub (Arbor-ın müşahidə nümunəsi: ~124,000 hücum/ həftə Yanvar-2015 — İyun-2016), bu səbəbdən 2015 üçün təxmini illik dəyər ~6.45 milyon kimi götürüldü.

Cisco-nun Annual Internet Report (2018–2023) tərəfindən verilən illik proqnoz və hesabat nöqtələri 2018–2023 aralığında (2018=7.9M, 2019=9.5M, 2020=10.8M, 2021=12.1M, 2022=13.9M, 2023=15.4M) qrafikin əsasını təşkil edir; bu rəqəmlər Cisco-nun sənaye inventarına (Arbor/analitiklərin yaxından izləməsi ilə) əsaslanan publik proqnoz və sayğaclardır.

2024 və 2025 üçün qrafik Cloudflare-un real müşahidələrini (Cloudflare-un illik/qurater hesabatları və “DDoS Threat Report” məzmunu) nəzərə alaraq yenilənmişdir: Cloudflare 2024 üçün 21.3 milyon mitigasiya edilmiş DDoS hadisəsi bildirmişdir; 2025 üçün isə açıq şəkildə fərqli bir dinamik müşahidə olunur.

2025 Q1-də Cloudflare yalnız bir rübdə 20.5 milyon hücumu əngəllədiyini, Q2-də isə 7.3 milyon olduğunu açıqlayıb (Q1-dəki 18 günlük geniş kampaniya bu skora xüsusi təsir edib), buna görə 2025-in qrafikdəki nöqtəsi Q1+Q2 (partial through Q2 2025) = 27.8M kimi verilib və aydın qeyd olunub ki, 2025 üçün tam illik toplama hələ tamamlanmayıb qrafikdə 2025 nöqtəsi «partial» olaraq işarələnib. Bu yaxın dövr sıçrayışının bir hissəsi müşahidəçi-vantage-point fərqləri, böyük həcmli bir neçə kampaniyanın təsiri və daha geniş mitigasiya infrastrukturlarının hesablama metodologiyasındakı dəyişikliklər ilə izah olunur.

Mənbələr:

- Cisco Annual Internet Report (2018–2023)

- Cloudflare DDoS Threat Reports / Radar (Q4 2024, Q1 2025, Q2 2025 blog posts)

- Arbor Networks / NETSCOUT — Worldwide Infrastructure Security Report (WISR) və NETSCOUT DDoS Threat Intelligence

- CAIDA “An Empirical Comparison of Industry and Academic DDoS Assessments” (IMC ’24)

Nəticə

DDoS hücumlarının qarşısını almaq kompleks, çoxqatlı müdafiə strategiyasını tələb edir: şəbəkə-səviyyəsi (Anycast, scrubbing, BGP), tətbiq-səviyyəsi (WAF, rate limiting), davranış-əsaslı deteksiya (ML/SIEM) və təşkilati hazırlıq (DRT, ISP-lə əməkdaşlıq). Hər bir təşkilat öz risk profilinə, trafik modelinə və büdcəsinə görə bu metodlardan uyğun kombinasiyanı seçməlidir. Sənaye hesabatları və operator təcrübəsi göstərir ki, ən effektiv müdafiə arxitekturaları CDN/Anycast ilə başlanır, tətbiq qatında WAF və behavioral deteksiya ilə tamamlanır və ISP/peering koordinasiyası ilə gücləndirilir.

Praktik addımlar (prioritetləşdirilmiş):

- Telemetry və baseline (NetFlow/IPFIX, HTTP logs) qurun

- Edge-də Anycast/CDN və WAF inteqrasiya edin təcili olaraq volumetrik hücumları paylayacaq təbəqə təmin edir

- Rate limiting və TCP sərtləşdirməni kernel/infra səviyyəsində konfiqurasiya edin

- Bulud scrubbing və ISP Flowspec üçün SLA/peering hazırlayın

- Müntəzəm tabletop məşqləri və DRT playbook-ları hazırlayın